MailSec Lab 电子邮件安全

新闻资讯

NEWS

近期,有国内专业的安全威胁分析团队已经监测发现有多个可疑文档通过钓鱼邮件的方式向国内金融行业单位的人员发起攻击,经分析该活动与Cobalt 组织有关。

Cobalt组织是2016年底开始活动的黑客组织,主要攻击目标区域为东欧和俄罗斯,主要攻击对象为金融机构。Cobalt攻击者使用鱼叉式钓鱼邮件来获得攻击入口,将鱼叉式钓鱼邮件的发件人伪装为金融机构或其合作者,以增加感染的可能性。该攻击组织还使用可以绕过Windows防御的工具以增加攻击的成功率。Cobalt组织活动目标区域覆盖东欧、中亚和东南亚等地区,自2017年后该组织的攻击目标扩大到了北美、西欧和南美的一些国家。此次攻击被发现,说明我国已经处于其攻击目标范围区域内。

Cobalt 组织发起的攻击中绝大多数情况是通过社会工程学和鱼叉式网络钓鱼方式进行的。在攻击过程中模仿金融实体或其供应商,利用社会工程学技巧伪造正常邮件内容,投递的邮件中带有附件,投递附件的类型包括Backdoor Dropper程序(.scr、.exe)、LNK文件、带有漏洞利用的Office文档、带有恶意VBA宏的Office文档、带有恶意URL链接的PDF文档、加密的ZIP压缩文件,有些时候也会直接将钓鱼URL地址直接写在伪装的邮件内容中,通过诱骗用户点击邮件链接或下载附件文件达到攻击目的。

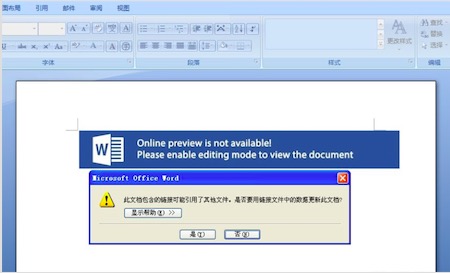

打开恶意附件样本的内容为:

通过对Cobalt等攻击组织的研究发现,越来越多的攻击者利用社会工程学技巧伪造正常邮件内容,诱骗用户点击邮件链接或下载附件文件,这种攻击方式瞄准了企业安全防护中最薄弱的环节普通用户和终端环境,结合社会工程学和终端安全漏洞进行有效攻击,导致恶意代码的大范围感染和传播。多家企业和机构曾对钓鱼邮件攻击展开过调查:Google与加州大学伯克利分校的研究人员近期的一份调查研究报告显示:网络钓鱼攻击对用户账户安全的威胁甚于信息泄露;APWG(Anti-Phishing Working Group)曾在多次钓鱼攻击活动趋势报告中指出钓鱼攻击各个行业的威胁;过去一段时间,有大量钓鱼邮件用来传播Cerber、Locky等勒索软件;在已经曝光的APT事件中,多数攻击者都是将钓鱼邮件作为渗透到目标内部网络的入口。

因此,无论对个人用户还是企业、组织来说,钓鱼邮件攻击都是最为严重的安全威胁之一。如何更好地保障企业网络安全,及时发现并处置来自于钓鱼邮件的威胁,已经成为企业信息安全管理者必须要考虑的问题。

网际思安邮件安全网关威胁检测防御功能主要采用邮件网关静态特征过滤结合威胁情报和沙箱技术检测的方式,实现对外部投递的钓鱼邮件进行威胁检测和有效拦截。

在邮件网络入口部署邮件安全网关产品,通过规则和特征对已知特征的钓鱼邮件进行过滤,已知可查杀的恶意附件样本等都可以依靠邮件网关规则和特征进行有效拦截,对绕过邮件网关规则和特征的疑似威胁,需要结合威胁情报技术和沙箱技术进行攻击检测。

威胁情报数据来源于全球网络环境,这种基于威胁情报共享的检测机制往往能够超前于杀毒软件及邮件网关特征检测识别邮件威胁,对于威胁情报特征未能识别的入侵行为,则可通过沙箱技术进行检测,及时发现基于Nday或0day漏洞攻击的同时,生成新的威胁情报,补充到现有的威胁情报库中。这种基于静态特征结合动态威胁检测的分析技术,可以准确全面地检测入侵威胁,提取威胁攻击特征,在攻击实施前切断其传播路径,从而达到安全防护的目的。